سلام

بعد از مدت زمان نسبتا زیادی تصمیم گرفتم دوباره توی این بلاگ پست داشته باشم. امیدوارم بتونم به طور مداوم این کار را ادامه بدم.

بدون هیچ مقدمه ای به حل یکی از سوالات دور مقدماتی مسابقه دانشگاه شریف که در مهرماه سال 93 برگزار شد می پردازم:

سوال:

در این سوال یک فایل فشرده داده شده بود و از شرکت کنندگان خواسته شده بود که با بازگرداندن فایل پاک شده از روی این دیسک پرچم این سوال را بیابند.

راه جل:

کافی است این فایل را از حالت فشرده خارج کنید:

gzip -d disk-image.gz

پس از این کار یک فایل به نام disk-image در اختیار خواهید داشت برای دونستن نوع این فایل از دستور file در ترمینال لینوکس میتوانید استفاده کنید:

file disk-image

که خروجی آن به صورت زیر خواهد بود:

disk-image: Linux rev 1.0 ext3 filesystem data, UUID=bc6c2b24-106a-4570-bc4f-ae09abbd7a88

به این ترتیب متوجه خواهید شد که فایل مزبور image یک درایو از نوع ext3 هست.

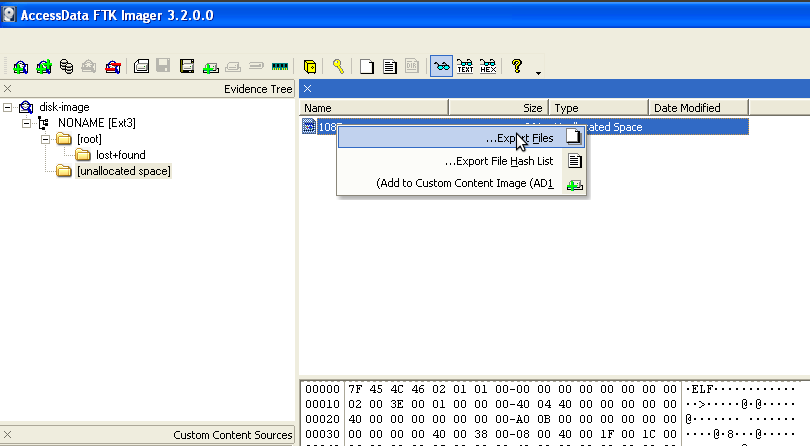

در ادامه چند راه برای بررسی فایل مزبور وجود دارد. اگر این فایل را با ابزارهای فارنزیک باز کنید متوجه میشوید که یک فایل اجرایی بر روی ان وجود داشته است که پاک شده است. وظیفه ما بازگرداندن این فایل هست.

ما در این قسمت از ابزار FTK Imager استفاده کردهایم. پس از لود کردن فایل توسط این ابزار متوجه میشوید که در قسمت unallocated space یک فایل به نام 1087 وجود دارد بر روی این فایل کیک راست نموده و Export Files را بزنید. کافی است فایل به دست آمده را اجرا گنید تا فلگ را برایتان چاپ کند.

chmod +x 1087

de6838252f95d3b9e803b28df33b4baa

لینک های مفید:

http://hackitta.net/su-ctf-quals-2014-recover-deleted-file